NTLM, yang merupakan singkatan dari New Technology LAN Manager, adalah seperangkat protokol yang digunakan untuk mengautentikasi pengguna jarak jauh dan menyediakan keamanan sesi. Ini sering dieksploitasi oleh penyerang dalam serangan estafet. Serangan ini melibatkan perangkat jaringan yang rentan, termasuk pengontrol domain, yang mengautentikasi ke server yang dikendalikan oleh penyerang. Melalui serangan ini, penyerang dapat meningkatkan hak istimewa mereka dan mendapatkan kendali penuh atas domain Windows. NTLM masih ada di server Windows, dan penyerang dapat mengeksploitasi kerentanan seperti ShadowCoerce, DFSCoerce, PetitPotam, dan RemotePotato0, yang dirancang untuk melewati perlindungan terhadap serangan relai. Selain itu, NTLM memungkinkan serangan transmisi hash, memungkinkan penyerang mengautentikasi diri mereka sebagai pengguna yang disusupi dan mengakses data sensitif.

driver nvidia tidak dapat diinstal

Untuk mengurangi risiko ini, Microsoft menyarankan administrator Windows untuk menonaktifkan NTLM atau mengkonfigurasi server mereka untuk memblokir serangan relai NTLM menggunakan Layanan Sertifikat Direktori Aktif.

Saat ini, Microsoft sedang mengerjakan dua fitur baru terkait Kerberos. Fitur pertama, IAKerb (otentikasi awal dan ujung ke ujung menggunakan Kerberos), memungkinkan Windows untuk mengirimkan pesan Kerberos antara komputer lokal jarak jauh tanpa memerlukan layanan perusahaan tambahan seperti DNS, netlogon, atau DCLocator. Fitur kedua melibatkan Key Distribution Center (KDC) lokal untuk Kerberos, yang memperluas dukungan Kerberos ke akun lokal.

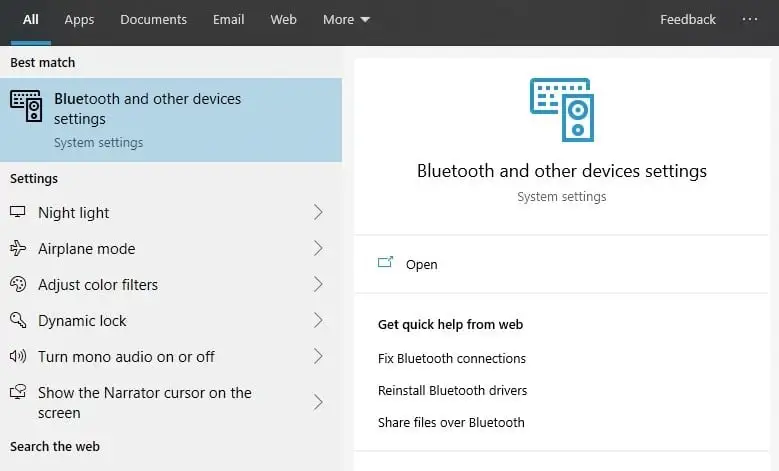

bluetooth gamepad ps4

Selain itu, Microsoft berencana untuk meningkatkan kontrol NTLM, memberikan administrator fleksibilitas yang lebih besar untuk memantau dan membatasi penggunaan NTLM di lingkungan mereka.

Semua perubahan ini akan diaktifkan secara default dan tidak memerlukan konfigurasi untuk sebagian besar skenario menyatakanoleh perusahaan. NTLM akan tetap tersedia sebagai opsi cadangan untuk menjaga kompatibilitas dengan sistem yang ada.

![Wifi Terus Memutuskan Koneksi Windows 11? [Terselesaikan]](https://helpmytech.org/img/knowledge/62/wifi-keeps-disconnecting-windows-11.webp)